7편 부터는 언어를 배우다 보면 만나는 주변 배경에 대한 잡다한 얘기 들인 편이긴 한데, 이번 글은 조금 더 개인적 취향의 글로 이해해 주었음 한다.

요즘에 노래방을 혼자 가는 거라면 코인 노래방이 적절한 듯 한데, 혼자서는 한번도 가본 적이 없는 사람들을 위해서 우선 코인 노래방 시스템부터 소개할까 한다

코인 노래방은 조금 비싼 동네는 천 원에 2곡 이고, 대학가나 젊은 사람들이 많이 사는 동네는 3곡 정도이다. 낮 시간(보통 6시 이전)에는 4곡을 주는데도 있고, 3곡이지만 100점이 나옴 1곡을 더 준 다든지, 알바생이 끝날 때 쯤 종종 서비스로 더 넣어주는 곳도 있다. 평균 잡아 3곡이라 가정 한다면 만원에 30곡이니 곡 고르고 하는 시간 포함해 4분 잡고 4*30 하면 120분이 된다. 음료 자판기에서 천 원 짜리 물 하나 사 먹고, 9천원을 노래하는데 써도 2시간 가까운 시간을 보낼 수 있다. 물론 더 비싼 동네는 천 원에 6분(이런 가격이라면 요즘 노래가 아무리 짧긴 해도 연속으로 2곡이 안 나온다. 30분에 5천원 정도) 정도도 봐서 동네마다 편차는 있다. 개인적으로 보통 2주에 한번 간다고 가정하면 한 시간에 만원이 넘어가면 뭔가 혼자 취미로 다니기에는 부담스러운 측면이 있다고 본다.

보통 시간제와 코인제를 선택할 수 있는 경우가 많은데, 어떤 동네는 강제로 시간제만 선택 가능한 경우도 있다(비싼 지역이 보통 이렇다). 간주를 점프하면서 노래만 빠르게 부르는 게 좋다면 시간제가 조금 더 좋을 수 있을 거고, 코인제는 노래하나 끝내고 잠시 물도 마시고 정비 하면서 다음 노래를 고를 여유가 있다는 장점이 있다(코인제라도 어뷰징을 막기 위해 다음 노래를 계속 안 부르고 있음 1~2분 정도 안내 후에 랜덤으로 노래를 재생한다). 개인적으로는 혼자서 2시간 정도 계속 부르게 되면 목이 중간에 못 쉬기 때문에, 간주 때나 곡을 고르면서 잠시 좀 쉬어줘야 노래 부르는 동안이나 끝나고도 목이 비교적 편안하게 유지된다고 생각해서 코인제를 추천한다.

시설 수준은 다양해서 한 두 명 겨우 들어갈 비좁은 작은 공간인 곳도 있고(이런 곳은 모니터도 가까워 눈이 아플 수도 있다), 일반 노래방 보다 살짝 작은 정도여서 친한 사이라면 2~4명은 들어가서 어느 정도 편하게 노래를 부를 수 있는 곳도 있다(아주 친하지 않은 사이라면 아무래도 뻘쭘할 수 있다). 청소도 자주 해서 깔끔하고, 화장실 같은데도 손 세정제라든지, 종이 타월 같은 걸 잘 비치 한 곳도 있으니 근처 취향에 맞는 적당한 데를 잘 찾아보자.

보통 오전 10~11시쯤 일찍 열고 12시 전에 끝나는 곳이 많다. 알바생은 낮 시간에는 보통 없고, 저녁 바쁜 시간이 되거나, 주말 같은 데만 보통 카운터에 있는 경우가 많다. 좀 오래된 곳은 천 원 지폐로 교환해서 하는 데가 있고, 요즘엔 키오스크 형태도 많아져서, 빈 방을 알아 선택하고 현금이나 카드(아마 페이도)로 결제 후, 물 하나 사서, 입구에서 마이크 커버 하나 가지고 들어가서 노래를 부르고, 시간이 다 되면 마이크를 제자리에 놓고, 먹은 음료수와 마이크 커버는 분리해서 밖의 휴지통에 버리면 된다. 낮 시간에 갈 수 있다면 아무 눈치도 안보고 노래를 하고 조용히 나올 수 있는 익명성도 주어진다.

다음으로 취미로 노래방을 계속 다니기 위한 팁을 얘기해 보자면 우선 좋아하는 노래가 충분히 많을 수록 좋다. 개인적으로 책이 비치 되어 있지 않은 코인 노래방도 있을 수 있고, 매번 부를 노래를 찾기는 번거로워서, 핸드폰 메모장에 좋아하는 노래들을 정리하기 시작했는데, 지금은 몇 백 곡 정도 모이게 되었다. 아무리 좋아하는 노래라도 자꾸 반복해 부르다 보면 어느 순간부터 좋다는 느낌이 무뎌질 수 있는데, 리스트 업 된 노래가 많다면 해당 부분을 어느 정도 방지할 수 있다(맛있는 음식을 질리는 선을 넘지 않도록 적절히 다양하게 돌아가며 먹는 것과 비슷하다고 할까). 동시에 계속 새로운 노래들을 찾아 레파토리를 늘리는 것도 중요한데, 개인적으로는 노래 경연 프로나 유투브 같은 데서 불러보고 싶은 노래를 듣게 되면 제목을 적어 놨다 몇 번 불러보고, 리스트에 추가할지 여부를 최종 결정한다.

나이가 좀 있는 편이라면 자기가 노래방을 한참 좋아하던 시절의 노래와, 요즘의 노래들을 섞어 구성하면 더 좋다(반대로 요즘 노래를 많이 아는 편이라면 예전 노래들도 한번 살펴보자). 생각보다 막상 불러보면 좋은 요즘 노래들이 많기도 하고, 자신과 어울리는 노래를 만나기는 생각보단 쉽진 않기 때문이다. 게다가 자기가 즐겨 부르던 시대나 장르의 노래를 부르던 방식 그대로로는, 다른 시대의 부르고 싶어진 노래들을 느낌 있게 부르기가 불가능 하다고 보기 때문에, 시대가 다른 노래들을 불러보다 보면 기존과 다른 방식으로 어떻게 불러야 할 지를 어느 시점에서 느끼게 되는 재미도 있다. 추가로 기존 노래를 부르던 방식도 뭔가 조금 더 나아지는 느낌이 들고, 생각지 못했던 다른 장르에 내 목소리가 어울리는 구나 하는 경험도 만날 수 있다.

언어 공부할 때 좋다고 해도 막상 잘 하지 않았지만 여기서 하는 한 가지 방법은, 본인의 노래를 녹음해 들어보는 거다. 예전엔 녹음기를 따로 가져가야 하는 불편한 시절도 있었지만, 지금은 스마트폰만 있음 편하게 녹음이 가능하고 음질도 훌륭하다. 아마 대부분 처음에 본인 노래를 녹음해서 들으면 생각 했던거랑 목소리가 너무 달라 이상하고, 민망함에 듣기 싫을 가능성이 높다(얼굴과 비슷하게, 자신의 민 목소리를 마냥 좋아하는 사람은 그다지 많진 않을 듯하다). 그냥 불렀을 때는 꽤 괜찮게 불렀다고 생각하던 노래가 막상 내 목소리와 너무 안 어울리거나, 고음 부분은 무리하게 짜내는 거 같아 듣기 싫고, 곡 자체의 느낌도 전혀 살리지 못한다고 느낄 수도 있다. 그런데 자꾸 반복해 들으며 복기하고, 다음에 해당 부분을 신경 써서 부르는 것을 반복 하다 보면, 자신이 노래를 부를 때 녹음되어 들릴 목소리를 대충 짐작하게 될 수 있는 설명하긴 조금 어려운 부분이 생긴다. 또한 내 목소리의 장단 점도 알게 되고 말이다.

녹음 부분과 연관 해서 노래를 부를 때 중요한 부분이 하나 더 있다고 보는데 키 조절이다. 자기는 노래를 못 부른다고 하는 사람들을 보면 좋아하는 노래의 원 키를 그대로 놓고 부르면서 노래를 못 부른다고 생각하는 경우도 많은 것 같다. 사람마다 서로 다른 음역대의 악기를 가지고 있는 거와 같다고 보기 때문에, 노래의 가장 좋은 부분에서 가장 좋은 목소리를 낼 수 있는 자기한테 맞는 키를 찾아야 한다고 본다. 일부 남자, 여자 노래를 키를 가리지 않고 잘 부르는 사람들도 있긴 하지만, 음역대가 타고 나서 그럴테고, 잘은 모르지만 그런 사람이라도 아마 제일 좋은 소리가 나는 자기한테 제일 적절한 키가 있진 않을까 하는 생각이 든다. 그럼에도 불구하고 작곡가가 만든 원곡의 특정한 고유 음의 느낌을 꼭 살려야 한다고 하면 딱히 반박 할 말은 없긴 하다.

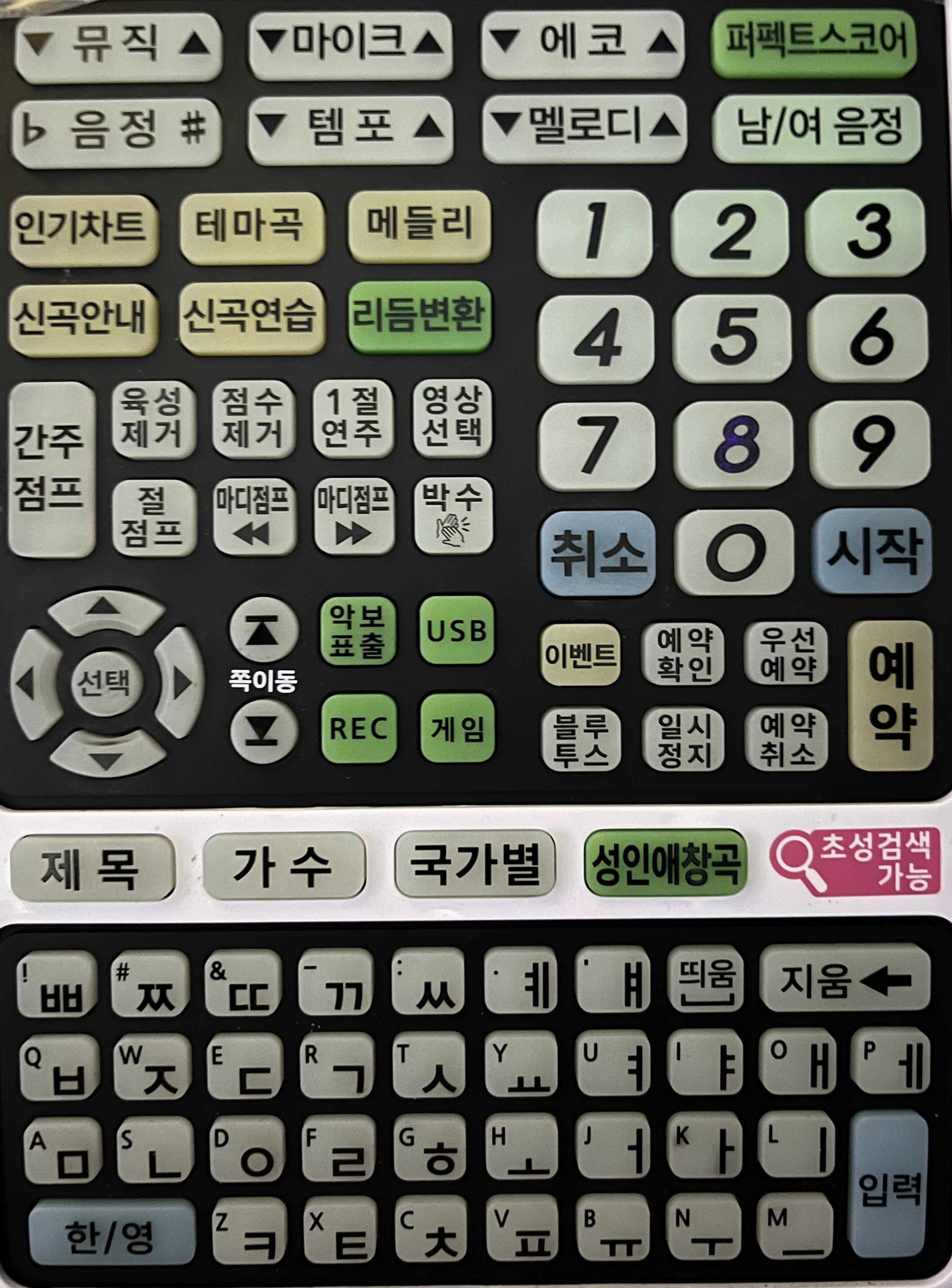

다음은 노래방 리모컨에서 실습을 위한 부분들을 간단히 설명해 보자. 보통 TJ 나 금영 노래방이 있는데, 집 근처에는 TJ 밖에 없어서 그 쪽 기준으로 설명해 본다(둘 다 거의 비슷하다). 앞 시간의 스마트폰 키보드 입력 방법을 배운다고 생각해 보고 봐보자^^

- "제목" 이나 "가수"를 누르면 노래 제목이나 가수 이름을 기준으로 찾을 수 있고, 그 상황에서 밑의 "한/영" 키를 누르면, 한글이나 영어로 입력 전환이 가능하다.

- 노래마다 지정된 고유 번호가 있어서 만약 "제목"이나 "가수"를 누르지 않고 바로 번호키를 넣어서 찾을 수도 있다.

노래를 찾은 후 "시작" 버튼을 누름 노래가 시작된다. - "마이크" 부분은 목소리가 작거나 노래방 마이크 상태의 볼륨이 작을 경우 최대 3개 정도까지 올려서 불러도 괜찮다(더 올리면 대부분 에코가 커지면서 소리가 좀 깨지는 편이다).

- "국가별"을 누르면 오늘의 주제인 일본, 중국 노래도 찾을 수 있게 되는데, 이건 각각 뒤에서 설명하려 한다.

- 마지막으로 "화살표" 키는 하나 씩 찾은 곡 들을 이동하고, "쪽 이동"키는 한 페이지씩 이동한다. 이 외의 키들은 잘 사용하진 않는다.

- 같은 노래라도 MR 이라고 붙은 곡이 있는데, 반주가 원 곡과 비슷해서 초보의 경우는 가이드 음정 같은 게 없어서 처음엔 조금 더 부르기 힘들다고 느껴질 수도 있지만, 적응하면 노래의 느낌은 그냥 midi 반주보다는 훨씬 낫기 때문에 같은 노래라면 최종으로는 MR 반주로 부르려고 해보자.

앞에서 얘기한 노래의 키를 조절하는 방법은 리모콘을 보면 "남/여 음정" 키가 있고, "b 음정 #"키가 있는데, 나랑 성별이 같은 가수가 부른 노래라면 "b 음정 #"키를 양 옆으로 조절해서 맞춰 보고(b는 낮추고, # 은 높인다), 성별이 다르다면 일단 "남/여 음정"키를 누르면 일반적인 남녀 간의 음역 차이인 4개 정도를 자동으로 올리거나 낮춰 맞춰 주는데, 그 상태에서 다시 "b 음정 #"키로 세부 조정을 해주면 된다. 아직 익숙하지 않다고 생각하는 노래는 고음도 힘들고, 멜로디도 잘 몰라 엉망이 될 가능성이 높으므로, 처음 부를 때는 익숙해 질 때까지(3~5번 정도) 1~2개 더 "b" 쪽을 눌러 음정을 낮춰서 연습을 하며 조금씩 높여서 자기의 음정 높이까지 맞추면 된다.

아래가 핸드폰 목록에 있는 노래 중 일부인데, "+2" 는 "2개를 높인다(#)"는 의미이고, "-2"는 "2개를 낮춘다(b)"는 의미이고, "m-1" 같은 경우는 "남/여 음정"을 한 번 눌러 "여자 키를 남자 키로 바꾼 후", 이후 "1개 낮춘다(b)"는 의미이다. 음 높이를 맞추는 거는 개인적인 의견이기 때문에, 원 곡 키가 문제 없고, 그렇게 부르는 게 좋은 분들은 원 곡 키로 하여도 무방할 듯 하다.

- 민물장어의 꿈 - 신해철 (+2)

- 스토커 - 10CM (-2)

- 한숨 - 이하이 (m-1)

- Meteor - 창모 (+4)

- 어떻게 이별까지 사랑하겠어, 널 사랑하는 거지 - AKMU (+3)

- 숲 - 최유리 (m-1)

우선 일본 노래에 대해서 얘기해 보자. 좋아하는 유명한 일본 노래(JPOP)를 우리나라 노래방에서 부르는 건 비교적 수월한 일이다. 디테일한 JPOP 팬이 아니라면 잘 알려진 노래들은 대부분 한국 노래방(특히 TJ)에 있을 가능성이 높기 때문이다. 다만 마이너 한 가수나 노래, 애니 장르로 확장된다면 결국 일본 반주 기기가 있는 노래방을 찾게 되는데, 현재 국내에는 거의 "마네키네코"라는 하나의 일본 노래방 브랜드만 있는 상태이고 거기에서도 최근 기존 사용하던 DAM, Joysound(우리나라로 따짐 TJ, 금영) 같은 반주기를 없애고, 자체 브랜드 기기로 바꾸면서 지원되는 노래가 많이 줄었다고 얘기하는 것 같다. 하지만 밑에서 예를 든 노래들은 모두 있어서 보통 사람들한테는 크게 영향을 안줄 거 같다.

일본 노래를 불러 보는 것은 히라가나나 한자 읽기를 공부하는데 나쁘지 않은 방법이라고 생각한다. 제한된 시간 내에서 음을 따라가야 하는 노래의 특성 상 순발력도 어느 정도 필요하기 때문에(요즘 노래는 또 엄청 빠른 노래도 많다), 결국 자연스럽게 한자 및, 글자 읽기와 해석을 연습 하게 된다. 그래서 뭐 노래가 취향에 맞고, 할 수만 있다면 다다익선이라고 생각한다.

한국 노래방에서 노래를 찾는 방법은 대부분 사전 식의 검색 방법을 이용해야 한다(아주 드물게 영어로 일본 노래 검색이 되는 리모컨을 보기도 한다). 위에 있던 리모콘 사진에서 "국가별"을 버튼을 누르다 보면 일본 노래 섹션이 나오게 되는데 이 후 밑의 그림 처럼 방향 키를 이용해 검색을 할수 있게 된다. 방향 키를 오른쪽, 왼쪽으로 누르면, 우리가 키보드에서 봤던 あいうえお(아이우에오, 우리로 따지면 ㄱㄴㄷㄹㅁ 이다).. 순으로 시작되는 노래가 주르륵 나오며 이후 "아래 위 방향 키"나 "쪽 넘김" 키를 이용해 곡을 찾아야 하는데, 조금 재밌게도 여기서 지난 입력 방식 글에서 얘기했던 예전 종이 사전 찾을 때의 느낌을 현재에 간접 경험할 수 있게 된다. 외국인 입장에서는 꽤 헷갈리기 때문에(아이우에오만 고려해야 하는 게 아니라 다른 글자와 조합한 순서도 찾아야 하고, 한글의 발음은 같지만 일본 글자는 틀린 경우도 있고, 한자 발음도 생각해야 하고, 영어 제목의 경우 일본어 발음도 고려해야 하기 때문에 한 번 직접 겪어 보면 좋다), 시간제 노래방에 처음 간다면 노래를 찾다가 시간이 다 흘러가게 되는 경험을 할 수도 있다.

노래를 골랐다면 아래와 같이 한국 노래방의 경우 일본 노래를 부를 수 있게 되는데, 밑에서 일본 노래방 기기의 예를 보겠지만, 거기에는 없는 한국 발음이 한글로 적혀있기 때문에, 일본어를 몰라도 한글을 보면서 노래를 부르는 사람들도 꽤 있는 듯 하다. 뭔 그것도 나쁘진 않긴 한데, 노래란 게 멜로디, 가사, 전체적인 느낌이 있다고 보는데, 가사의 뜻을 알면서 부르면 더 느낌이 좋기 때문에 일본 노래가 좋아 한글을 보면서 부르는 분들은 이왕 취향에 맞는 김에 꼭 일본어를 배워 보길 추천한다(조금 재밌게도 비슷하게 일본 노래방 기기에서 한국 노래 찾아 부르면 한글 가사 밑에 일본어로 발음이 달려있다. 그것도 함 경험해 보면 좋다).

요즘은 대안으로 스마트폰에서 TJ 나 금영 노래방 앱을 다운 받아(웹 사이트도 있다) 거기서 이전 글에서 설명했던 핸드폰 키보드 입력을 이용해서 일본어로 찾아봐도 된다. 개인적으로 일본 노래나 특정 연예인, 만화, 애니메이션에 빠져 일본어를 공부한 케이스는 아니기 때문에, 학원 다닐 때 노래방에 같이 같던 사람이 불러줬던 노래나, 공유해 준 플레이리스트, 가끔 유투브에서 화제가 되서 줏은 노래들이 대부분이다. 지금도 부르기 좋다고 생각하는 노래 20곡 정도를 발매 년도 별로 정리해 봤고, 초보인 경우는 찾기가 어려울 듯 해서 메모 된 노래 번호가 있는 경우 같이 적어봤다(예로 tj27684, k43852 라면 tj 가 tj 노래방, k 가 금영 노래방 기계 번호 이다). "노래이름 - 가수"를 복사해 유투브에서 검색하면 1개의 노래 빼고는 모두 들어볼 수 있으니 들어보고 본인 취향에 맞다면 한번 코인 노래방으로 가서 불러보자. 한 쪽 노래방에만 있는 곡도 꽤 있고, *** 표시는 우리나라 노래방 기기에는 없어서, 밑에서 추가로 설명할 일본 노래방 기계가 있는 곳이나 일본 현지에서만 가능하다.

- ENDLESS RAIN - X JAPAN (1989, tj6773, k40993)

- カムフラージュ - 竹内まりや (1998, 타케우치 마리야, tj6697) - (カムフラージュ, 카무후라-쥬, Camouflage)

- everything - missa (2000, tj25001, k41144)

- 気持ちはつたわる - boa (2001, tj25137) - 気持ち(きもち, 키모치, 기분/마음) は(와, ~은) つたわる(伝わる, 츠타와루, 전해지다) - 마음은 전해진다

- life is - 平井堅 (2003, 히라이 켄, tj25701, k41670)

- 雪の花 - 中島美嘉 (2003, 나카시마 미카, tj62161) - ゆき(유키, 눈) の(노, ~의) はな(하나, 꽃) - 눈의 꽃

- ライオンハート - SMAP (2005, tj6901, k41092) - ライオン(라이온) ハート(하토) - lion heart

- ここにいるよ - SoulJa (2007, k43009) - ここに(코코니, 여기) いるよ(있어) - (내가) 여기 있어

- selene - orange pekoe (2008, ***) - 달의 여신

- トイレの神様 - 植村花菜 (2010, 우에무라 카나, tj27139) - トイレ(토이레, 화장실) の(노, ~의) 神様(かみさま, 카미사마, 신, 여기서는 내용 상 여신) - 화장실의 여신

- beginner - AKB48 (2010, tj27118, k43300)

- 未来のムュ-ジアム - Perfume (2013, k43655) - 未来(みらい, 미라이, 미래) の(노, ~의) ムュ-ジアム(뮤-지아무, 뮤지엄) - 미래의 뮤지엄 (금영에만 있는 듯)

- Dragon Night - 世界の終わり (2014, 세카이노 오와리, tj27684, k43852)

- 僕が死のうと思ったのは - amazarashi(원곡 - 中島美嘉) (2016, tj28688, k44147) - 僕(ぼく, 보쿠, 내) が(가, ~가) 死のう(しのうと, 시노우토, 죽으려고) 思ったのは(おもったのは, 오못타노와, 생각 했던 것은) - 내가 죽으려고 생각했던 것은

- ハッピーエンド - back number (2016, tj28675, k44136) - ハッピー(하피) エンド(엔도) - happy end

- 愛を伝えたいだとか - あいみょん (2017, 아이묭, tj28907, k44310) - 愛(あい, 아이, 사랑) を(오, ~을) 伝えたい(つたえたい, 츠타에타이, 전하고 싶다) だとか(다토카, ~든가) - 사랑을 전하고 싶다던가

- 君はロックを聴かない - あいみょん (2017, tj28948, k44439) - 君(きみ, 키미, 너) は(와, 는) (ロック, 롯쿠, rock) を(오, ~을) 聴かない(きかない, 키카나이, 듣지 않아) - 너는 록을 듣지 않아

- 世界が終わる夜に - チャットモンチー (2017, chatmonchy, ***) - 世界(せかい, 세카이, 세계) が(가, ~가) 終わる(おわる, 오와루, 끝나다) 夜(よる, 요루, 밤) に(니, ~에) - 세계가 끝나는 밤에

- 素直 - チャットモンチー (2017, ***) - 素直(すなお, 수나오, 솔직함/순수함) - 이 곡이 유일하게 유투브에서 밴드가 부르는 것을 들을 수 없어서 지니뮤직에서 chatmonchy로 찾으면 영문 발음인 sunao 로 들을 수 있긴 하다.

- lemon - 米津玄師 (2018, 요네즈 켄시, tj28822, k44253)

- 夜に駆ける - YOASOBI (2019, tj68381, k44656) - 夜(よる, 요루, 밤) に(니, ~에서/을) 駆ける(かける, 카케루, 달리다) - 밤을 달리다.

- pretender - Official髭男dism (2019, 오피셜 히게단디즘, tj68058, k44438)

- 踊り子 - Vaundy (2021, tj68807, k76508) - 踊り(おどり, 오도리, 춤) 子(こ, 사람/아이) - 무희/춤추는 아이

- うっせぇわ - Ado (2022, tj68458, k75999) - 시끄러

마지막으로 일본 노래방 기기의 경우 국내에는 아까 얘기한 마네키네코가 있는데, 요즘 리모컨이 사라졌다는 얘기를 들어서 글을 쓰기 위해 한번 가 보고 싶긴 했었지만, 평일 낮에 가야지 어느 정도 합리적인 가격이 되는 특성 상 시간은 내기가 어려워서, 궁여지책으로 국내 앱스토어에서 해당 노래방 앱을 다운 받아 봤다. 실제 노래 검색이나 시작, 키 조정 등의 리모컨 기능도 핸드폰으로 진행하게 되는데 실제 연결은 못해봤지만 동영상으로 간단히 만들어 봤으니 한번 참고하길 빈다. 배운 건 언젠가 써먹을 일이 있다고 일본어 키보드 입력할 때 배웠던 걸, 여기서 유용하게 사용해 볼 수 있다.

대충 플로우를 보면 QR 코드를 스캔해서 현재 노래방 기기에 연결된 페이지를 띄운 후, 거기서 노래를 선택해서 부르는 구조일 것 같다. 아마 회원 가입하고 그럼 자주 부르는 노래 같은 건 즐겨찾기 하거나 해서 빠르게 선택할 수 있게도 되어있을 것이다. 일본 현지도 뭐 비슷할거 같긴 한데, 그 쪽은 10년전에 갔던 노래방이여서 얘기할 건 못 되는 것 같고, 경험 상 외국 사람일 경우는 비회원으로 진행해야 할 것이기 때문에 회화를 조금 해야 할 것 같긴 하지만, 여행 가서 그 나라 노래방에 노래 부르러 갈 정도의 정성이라면 그 정도는 대응 가능하지 않을까 싶다. 요즘은 그 나라 말을 좀 안다면 더욱 제대로 잘 쓸 수 있는 번역기들도 많고 말이다.

추가로 한국 노래방에서만 부르던 사람들은 일본 노래방 기계의 경우 생각 못하던 장벽을 하나 만나게 되는데, 앞에서 본 한국 노래방의 일본 노래에 달려있는 한글 읽기 발음이 없고, 한자도 쉬운 한자들은 히라가나가 안 붙어 있는 경우가 더 많다. 그래서 언어의 연습 면에서는 더 리얼한 측면이 있다. 나름 신선한 경험이라서 언어를 배우고 기회가 된다면 꼭 한번 시도해 경험해 보자.

[유투브 【カラオケ】Pretender / Official髭男dism 에서 캡쳐]

이번엔 중국 노래를 보자. 보통 조금 나이가 있는 한국 사람들이 중국 노래를 얘기하면 "첨밀밀(甜蜜蜜, tiánmìmì, 티엔미미"을 많이 얘기하는데, 개인적으로 이건 좀 오해의 측면을 가져온다고 본다. 해당 영화가 1996년에 개봉해서 주제가로 많이 알려져 그렇게 생각하겠지만, 해당 곡은 리메이크 곡이라서 처음 나왔을 때는 1979년 이다. 우리나라로 치면 심수봉의 "그때 그 사람", 산울림의 "개구장이" 같은 노래가 나오던 시대의 노래이다. 물론 옛 시절의 좋은 노래가 그 나라의 노래를 대표하지 않거나, 꼭 현재의 노래들 보다 세련되지 못하다고 할 수는 없겠지만, 아무래도 현실을 사는 우리로서는 우리나라의 노래들을 궁금해 하는 외국 사람에게 1979년의 노래를 예로 소개하는 건 세월의 간극이 너무 느껴지지 않나 싶다.

개인적으로 아쉽게도 국내 노래방에서는 좋아하는 중국 노래들을 거의 찾을 수가 없다. 중국어 기계가 있는 노래방을 찾아보면서 한번 홍대에 있는 중국 유학생들이 가는 KTV가 있어 찼아가 봤었는데, 혼자 가서 노래 부르는 것을 반기는 분위기도 아니고, 음식을 꼭 시켜야 하는 구조여서 1시간에 5~8만원 정도는 들어야 노래를 부르는 게 가능한 듯 싶어서 포기했다. 변명이라면 그래서 아무리 부르고 싶은 노래가 있더라도 쉽게 부르긴 힘든 환경이라서 새로운 노래들을 적극적으로 찾아보지 않았던 편이 였기도 하다.

거기에 추가로 공부 초반에 노래를 열심히 외웠는데, 가사 외기와 노래 부르기에 급하다보니 한자의 발음만 외고 성조를 무시하고 안 외는 상황이 발생하기 시작했다(중국 사람들은 노래에서도 성조가 느껴진다고 하는데 외국인 입장에서는 여전히 잘 모르겠다. 다만 노래를 원곡과 비슷한 느낌으로 잘 부르면 성조를 잘 지킨다는 얘기를 듣는 것은 같다). 그러다 보니 발음은 아는데 성조를 잘 몰라서 나중에 고생을 하는 일도 생겼다.

또 중국 노래에서 사용하는 단어나 표현은 일상 대화보다는 훨씬 추상적이여서, 뉘앙스를 정확하게 이해하기 어렵고 실제 일상에서 쓰기 힘들다(물론 중국어를 원래 잘하는 사람한테는 해당 안 될 거다). 그래서 앞 에서의 일본어의 경우는 노래를 부르는 부분을 무조건 추천하는데, 중국어는 노래를 부르는 걸 좋아한다면 힘들겠지만 개인적인 실패를 거울 삼아 꼭 성조도 같이 외우라고 얘기하고 싶다. 아직도 성조를 모르는 한자가 너무 많아서 헤메고 있는 상황이고, 처음에 제대로 안 익혀 놓음 교정하기도 너무 힘든 것 같다. 다른 측면에서 중국 사람들은 우리가 생각하는 1성, 2성 같은 성조 자체를 아예 의식하진 않는 듯 싶다. 네이티브들이 다들 마찬가지겠지만 원래 당연히 그렇게 말하는 습관이 된 상태이고 강사 분한테 성조가 뭐냐고 물어보면 반대로 발음하며 따져보고 알려주곤 한다.

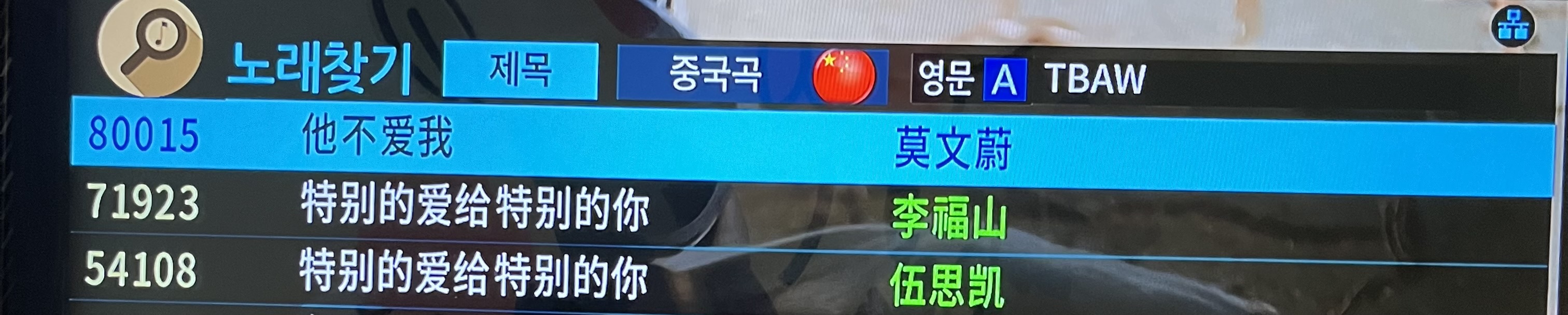

한국 노래방에서 중국 노래를 찾는 방법은 앞에 설명한 키보드 입력의 기초를 배웠다면 아주 간단하다. 특히 한국 노래방 기기에는 노래도 많지 않아서 찾을 때 헷갈릴 일도 별로 없다. 위의 그림에서 설명한 "국가별"을 버튼을 누르다 보면 "중국 노래"가 나오게 되고, 이후 밑의 그림과 같이 pinyin 발음의 첫 글자를 적는다. 예를 들어 他不爱我 라면 "tā bù ài wǒ" 발음의 첫 자만 순서대로 "tbaw"라고 적으면 아래와 같이 해당 되는 노래가 표시되어 나오게 된다(아마 전체 발음으로도 될 거 같긴한데 확실하겐 모르겠다). 노래의 경우는 현실의 사전 보다는 아마 목록들이 제한되어 있으니 단축 검색 법으로 쉽게 찾을 수 있다(키보드에서 저렇게 첫 영어로만 찾음 현실의 어휘에서는 경우의 수가 많아 좀 꼬일거다)

이렇게 노래를 부르게 되면 아래와 같이 화면을 볼 수 있는데, 우리가 앞의 키보드 파트에서 배웠던 pinyin 발음 기호가 보인다. 요 기호를 보면서 첨엔 모르는 단어를 잘 넘길 수 있다. 개인적으로 노래를 부르면 노래 부르기 바빠서 sh, zh 발음을 s, z 로 하는 나쁜 습관이 있다.

개인적인 느낌으로 중국 노래들은 아직까지는 예전 우리나라 1990~2000년 초반 분위기의 노래들이 많은 듯하다. 물론 적극적으로 찾지 않아 잘 모를 수도 있고, 다른 나라의 노래 중에는 외국 사람들이 공감하기 힘든 노래 장르들도 있기 때문에 직접 찾아보길 추천한다. 아래 노래들도 모두 유투브에서 들을 수 있는 걸 확인 했기 때문에 "제목과 가수 이름"을 복사해 검색하여 한번 들어보고 맘에 든다면 노래방에서 시도해 보는 것도 어떨까 싶다. 다만 이 경우도 중국 노래방 기계에서만 있는 부를 수 있는 곡 들이 더 많은 듯 해서 개인적으론 아쉽다(*** 표시한 곡 들이 중국 노래방 기계에서만 가능하다). 일본어 보다는 발음만 안다면 노래를 찾기가 엄청 쉽긴 하지만, 혹시 몰라 금영 쪽은 중국 노래 검색이 웹으로는 안되는 듯 해서 tj 것만 있는 경우 적는다.

- 新不了情 - 万芳 (1994, wàn fāng, 완팡, tj73530) - 新(xīn, 신, 새로운) 不了(bùliǎo, 부랴오, 끝나지 않는) 情(qíng, 칭, 정/사랑) - 끝나지 않는 새로운 사랑

- 他不爱我 - 莫文蔚 (1997, mò wén wèi, 모웬웨이, tj80015) - 他(tā, 타, 그) 不爱(bùài, 부아이, 사랑하지 않는다) 我(wǒ, 워, 나) - 그는 나를 사랑하지 않아

- 心在跳 - 黎明 (1998, lí míng, 리밍, ***) - 心(xīn, 신, 마음/심장) 在(zài, 짜이, ~하고 있다) 跳(tiào, 티아오, 뛰다) - 심장이 뛰고 있어

- 我可以抱你吗 - 张惠妹 (1999, zhāng huì mèi, 장훼이메이, tj80634) - 我(wǒ, 워, 나) 可以(kěyǐ, 커이, 가능하다) 抱(bào, 바오, 안다) 你(nǐ, 니, 너/당신) 吗(ma, 마, 의문사) - 당신을 안아도 될까요?

- 天黑黑 - 孙燕姿 (2000, sūn yàn zī, 순옌즈, tj80146) - 天(tiān, 티엔, 하늘), (黑黑, hēi hēi, 헤이헤이-사투리로 "오-"라고 읽는 듯, 어둡다) - 하늘이 어둡다

- 勇气 - 梁静茹 (2000, liáng jìng rú, 량징루, tj80047) - 勇气(yǒngqì, 용치, 용기) - 용기

- 至少还有你 - 林忆莲 (2000, lín yì lián, 린이리엔, tj80007) - 至少(zhìshǎo, 즈샤오, 적어도) 还有(háiyǒu, 하이요유, 아직 있다) 你(nǐ, 니, 너/당신) - 적어도 당신만은 있어

- 流年 - 王菲 (2001, wáng fēi, 왕페이, tj80138) - 流(liú, 리우, 흐르다) 年(nián, 니엔, 년/세월) - 흐르는 세월

- 十年 - 陈奕迅 (2003, chén yì xùn, 천이쉰, 82002) - 十年(shínián, 스니엔, 십년) - 십년

- 陌生人 - 蔡健雅 (2003, cài jiàn yǎ, 차지엔야, ***) - 陌生人(mòshēngrén, 모셩런) - 낯선 사람

- 带带 - 蔡依林 (2004, cài yī lín, 차이이린, ***) - 带带(dàidài, 다이다이, 데려가다) - 이끌다?

- 防空洞 - 戴佩妮 (2004, dài pèi nī , 다이페이니, ***) - 防空洞(fángkōngdòng, 팡콩동) - 방공호

- 童话 - 光良 (2005, guāng liáng, 광량, tj87812) - 童话(tónghuà, 통화) - 동화

- 小情歌 - 苏打绿 (2006, sū dǎ lǜ, 수다뤼, ***) - 小(xiǎo, 샤오, 작은), 情歌(qínggē, 칭거, 사랑 노래) - 작은 사랑의 노래

- 可惜不是你 - 梁静茹 (2005) - 可惜(kěxī, 커시, 아쉽다, tj54298) 不是(búshì, 부스, 아니다) 你(nǐ, 니, 너/당신) - 아쉽지만 당신이 아니네요

- 我会念的 - 孙燕姿 (2007, ***) - 我(wǒ, 워, 나) 会(huì, 훼이, 가능보어), 念(niàn, 니엔, 기억하다) 的(de, 더, 조사역할) - 내 마음속으로 기억할께?

- 无神论 - 黄立行 (2007, huáng lì xíng, 황리싱, ***) - 无神论(wúshénlùn, 우션룬) - 무신론

- 洋葱 - 杨宗纬 (2008, yáng zōng wěi, 양종웨이, ***, 금영에는 다른 가수가 부른 버전 있음) - 洋葱(yángcōng, 양총) - 양파

- 说谎 - 林宥嘉 (2009, lín yòu jiā, 린요우지아, ***) - 说谎(shuōhuǎng, 수어황) - 거짓말을 하다

- 我的秘密 - 邓紫棋 (2010, dèng zǐ qí, 덩즈치, ***) - 我的(wǒde, 워더, 나의) 秘密(mìmì, 미미, 비밀) - 나의 비밀

- 如果这就是爱情 - 張靚穎 (2010, zhāng liàng yǐng, 장링잉, tj54564) - 如果(rúguǒ, 루구어, 만약) 这(zhè, 쩌, 이것) 就是(jiùshì, 찌우스, 바로 ~이다) 爱情(àiqíng, 아이칭, 사랑) - 만약 이것이 사랑이라면

- 小星星 - 汪苏泷 (2010, wāng sū lóng, 왕수롱, ***) - 小星星(xiǎoxīngxīng, 샤오싱싱) - 작은 별

- 因为爱情 - 陈奕迅,王菲 (2011, ***) - 因为(yīnwèi, 인웨이, ~때문에), 爱情(àiqíng, 아이칭, 사랑) - 사랑 때문에

- 孤独患者 - 陈奕迅 (2011, tj90661) - 孤独(gūdú, 구두, 고독한) 患者(huànzhě, 환저) - 고독한 환자

- 我的歌声里 - 曲婉静 (2012, qǔ wǎn jìng, 취완징, tj54595) - 我的(wǒde, 워더, 나의) 歌声(gēshēng, 거셩, 노래 소리) 里(lǐ, 리, 속/안) - 나의 노래속에서

- 慢慢喜欢你 - 莫文蔚 (2018, ***) - 慢慢(mànmàn, 만만, 천천히) 喜欢(xǐhuān, 시환, 좋아하다) 你(nǐ, 니, 너/당신) - 천천히 너를 좋아하게 됬어

금년 초에 처음으로 상하이에 몇 일 다녀왔는데 그때 기억으로는 전체적인 물가는 아직 서울 보다는 60~70%정도로 쌌었고, 노래방의 경우도 많이 있는 복합 쇼핑몰 마다 있고, 규모도 크고 낮 시간에는 할인도 있어 2시간에 만원 미만으로 불렀던 기억이 난다. 다만 중국도 핸드폰으로 모든 걸 다 하는 분위기라, 처음 가게 되면 핸드폰 인증으로 회원 가입을 하라고 하는 듯 해서, 같이 간 중국 분이 잘 얘기해서 비회원으로 등록해서 사용을 하게 됬었다. 여기를 혼자 갔었다면 그 허들을 넘는 게 가능했을까 하는 생각이 들긴 한다. 중국은 관광객 입장에서 중국 내 핸드폰 인증을 할 수 없음, 이런 서비스 이용에는 큰 허들이 있는 듯 하다(물론 강사분은 저한테 외국 여행 가서 볼 것도 많은데 노래방 가고 싶어하는 게 이상한 거라고는 한다).

일본 쪽 노래방과 비슷하게 핸드폰으로 QR을 찍어 해당 방 기계에 연결해서, 노래를 선택 했던 것으로 기억한다. 중국 노래방 반주기의 특이한 점이 하나 있다면, 우리나라처럼 미디나 MR 반주로 별도 제작하는 게 아닌 거 같고 공식 뮤직비디오 영상에서 가수 목소리만 제거 한 듯한 완전 실제 미디어 버전과 같은 반주를 사용한다(이게 한국에서는 MR 개념 이지만 뭔가 조금 더 라이브 한 느낌이다).

문제는 이 반주가 위에 추천했던 키 조절을 하게 되면 들어간 코러스나 나래이션 들이 왜곡되고, 음이 좀 뭉개지는 느낌이 생긴다(음원 형태가 다른 건지 키 조절 처리 방식이 좋은 건지 한국의 MR 같은 경우는 자연스럽게 음이 깨지지 않고 조절된다). 그래서 노래를 좀 더 부르기 어렵거나 아예 올바른 음을 잡기 힘든 경우가 많은 것 같다. 강사 분한테 물어보니 중국 사람들은 보통 키 조절을 안하고 원 키로 부른다고 하는데, 그럼 음이 높은 가수의 노래나, 남자가 여자 노래 부르거나 하는 건 일반적인 사람은 거의 불가능 할 텐데 이상하다 싶긴 한다. 몇 번 차분히 가 볼수 있는 상황이면 뭔가 방법을 찾아 보고 싶긴 한데 아쉽긴 하다.

해당 방법을 찍으러 가볼 때가 없어서 노래를 선택하는 화면을 올리지는 못하지만, 위에서 보여줬던 일본 노래방 앱 동영상과 비슷한 느낌 이여서, 노래방 리모컨 관련 용어들만 중국어로 대칭 되는 부분을 이해하면, 이후는 비슷비슷 하다고 보면 된다. 검색은 한국 노래방 기기와 마찬가지로 pinyin 의 앞 영어 알파벳만 적어 검색하는 방식인 걸로 기억한다(그 때 이런 글을 올리게 될 줄 알았다면 스크린샷 이라도 찍어놨을 텐데 아쉽다).

중국 노래방 기기에서 부를 경우 일본 노래방 기기 때와 비슷한 추가 시련이 하나 생기는데, 아래 사진과 같이 pinyin 영어 발음이 나오지 않는다는 것이다(중국 드라마 자막에 pinyin 없는 거랑 동일한 맥락이다). 그래서 한국 노래방 기계와는 다르게 한자를 못 읽거나 못 외면 아무것도 못하게 된다. 그래서 실전 연습 하기에는 이만한 환경은 없다고 보는데, 국내에서 이런 환경을 만나긴 어렵기 때문에 아쉽긴 하다. 앞에서 얘기했듯 한국 노래방 기기에는 부르고 싶은 좋은 노래들이 많이 없어서 더 더욱 아쉽고 말이다.

[유투브 【高清KTV伴奏】他不爱我 - 莫文蔚 Karen Mok 에서 캡쳐]

- Fin -

'일본어와 중국어' 카테고리의 다른 글

| 일본어와 중국어의 차이 8편 - 입력 방식 (2) | 2025.09.28 |

|---|---|

| 일본어와 중국어의 차이 7편 - 다양한 장르의 표현들 (10) | 2025.08.24 |

| 일본어와 중국어의 차이 6편 - 한자의 뉘앙스 (12) | 2025.08.10 |

| 일본어와 중국어의 차이 5편 - 한자의 발음 (10) | 2025.07.29 |

| 일본어와 중국어의 차이 4편 - 외국어의 표현 (14) | 2025.07.24 |